Desenvolver e disponibilizar tecnologias se torna cada vez mais necessário. Principalmente no setor de gadgets, onde há uma busca compulsiva por novidades, obriga muitas vezes as empresas a anteciparem etapas essenciais de produção, sobretudo a de testes quanto à falhas. Embora as novas gerações sejam mais tolerantes e gostem de participar em soluções de desenvolvimento, alguns critérios não podem ser irrelevados, como você pode acompanhar na colunaTEC de hoje.

A geração dos “Beta Testers”

Conforme já analisado aqui na colunaTEC, as novas gerações de consumidores estão cada vez mais adaptadas ao desenvolvimento de soluções, a prioridade vai sendo transferida para a disponibilização rápida tanto dos serviços/produtos como das suas possíveis correções e atualizações. A cultura do Minimun Viable Product (MVP) é uma tendência.

Vantagens como receber novidades antes dos demais usuários das “versões estáveis” são bem vistas, porém, com a aceitação clara de que os “Insiders” estarão sujeitos a falhas e/ou perda de informações.

O grande benefício da nova metodologia é ter desde fases iniciais de um projeto, observações e preferência do público alvo, que auxiliará a sua condução. A aceitação é determinante, pois ideias a um primeiro momento inovadoras podem não serem funcionais ou compatíveis com as tecnologias e demais recursos atuais como a proposta do City Lens:

Outro benefício é a relação emocional do seu cliente como parte da solução, agregando mais valor e, quando bem administrada, afetividade à marca, deixando de ser apenas uma relação de consumo.

A exceção à regra e atenção ao cliente

Porém, essa via de colaboração com o consumidor não pode ser a única alternativa disponível. É sempre necessário que existam opções estáveis aos usuários, que, mesmo sem utilizar os mais recentes recursos tecnológicos, possam oferecer uma experiência sem maiores frustrações quanto à operação/uso.

Quando se trata hardware, como no caso no Galaxy Note 7, procedimentos fundamentais de testes em condições de estresse (altas temperaturas, sobrecarga, agentes abrasivos, etc) são essenciais antes da circulação de um produto. Principalmente quando ele pode levar, por exemplo ao incêndio de um veículo ou se tornar algo tão instável que obrigue empresas aéreas a banir o seu transporte dentro de suas aeronaves.

Nas soluções personalizadas de telecomunicações da Fale Olá, os sistemas já foram exaustivamente testados, e o cliente tem um contato direto com especialistas capacitados. Além disso, nossos fornecedores de hardware são escolhidos com alto rigor de qualidade e atendimento a regulações, como os EBS Servers certificados pela Anatel.

Sistemas de refrigeração e arquitetura que permita a boa circulação de ar dentro do Box Olá, são pensados para altas variações de condições, além de todo acompanhamento técnico antes, durante e após as instalações.

Surgiu uma curiosidade para entender nosso Box de soluções em telecomunicações da Fale Olá? Entre em contato.

João Victor é Analista de N.O.C. na FaleOlá, Designer, e aficionado por projetos e soluções

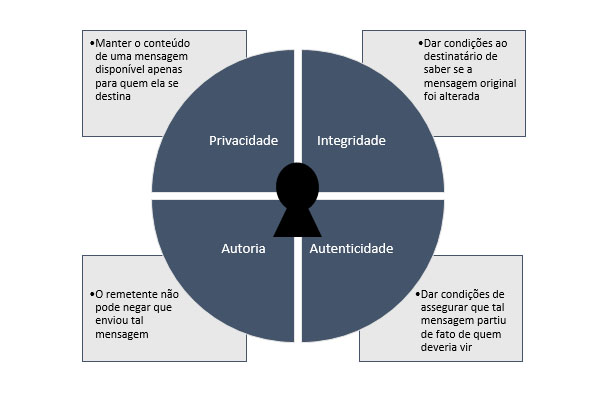

Privacidade, compliance, segurança da armazenagem dos dados, tornam-se preocupações cada vez mais urgentes. Existem questões jurídicas que podem se desenvolver a partir do uso inadvertido das informações. Christopher Wolf, sócio do escritório de advocacia da Hogan Lovells,

Privacidade, compliance, segurança da armazenagem dos dados, tornam-se preocupações cada vez mais urgentes. Existem questões jurídicas que podem se desenvolver a partir do uso inadvertido das informações. Christopher Wolf, sócio do escritório de advocacia da Hogan Lovells,

m um Processo Administrativo Disciplinar contra o magistrado, até o início de uma

m um Processo Administrativo Disciplinar contra o magistrado, até o início de uma

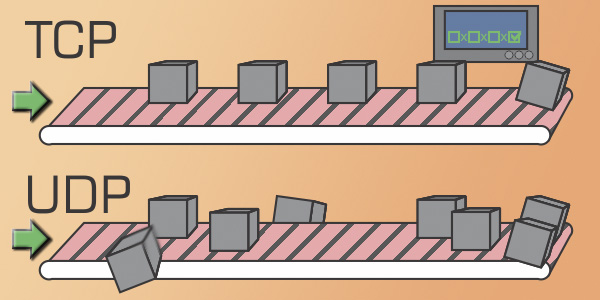

Como essa informação descrita chegamos à conclusão que o VOIP além de depender de QoS do link de dados da concessionária, ele necessita de protocolos de baixo nível de segurança.

Como essa informação descrita chegamos à conclusão que o VOIP além de depender de QoS do link de dados da concessionária, ele necessita de protocolos de baixo nível de segurança.

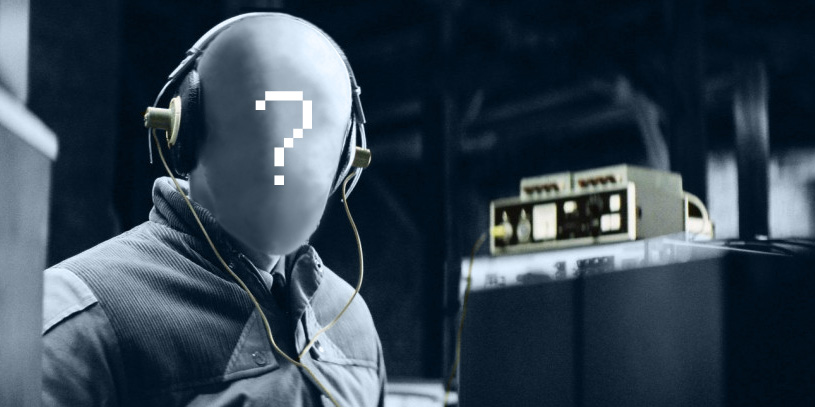

Você precisa entender que bons profissionais não vivem apagando incêndio, eles vivem prevenindo os incêndios, e gerindo seus projetos e equipes por indicadores saudáveis e atingindo objetivos claros.

Você precisa entender que bons profissionais não vivem apagando incêndio, eles vivem prevenindo os incêndios, e gerindo seus projetos e equipes por indicadores saudáveis e atingindo objetivos claros. Os melhores profissionais são os que têm conhecimento multidisciplinar e combinam com programação, redes, internet e gestão

Os melhores profissionais são os que têm conhecimento multidisciplinar e combinam com programação, redes, internet e gestão Enquanto estiver lendo essa matéria alguém na Rússia está instalado um phishing seguindo Stealth no seu “C:”

Enquanto estiver lendo essa matéria alguém na Rússia está instalado um phishing seguindo Stealth no seu “C:”